Als persoon proberen we af en toe aan oprechte introspectie te doen, als developer is dat niet anders. Af en toe – een tot twee keer per jaar – probeer ik mezelf te confronteren met de weg die mijn loopbaan uitgaat: welke doelen heb ik al bereikt en welke doelen wil ik graag nog realiseren? Het antwoord op die vragen vormt dan weer de basis voor verdere vragen: wat zijn op dit moment mijn sterktes? Wat zijn op dit moment mijn werkpunten? En vooral, welke moet ik uitbuiten en welke moet ik bijschaven?

Een werkpunt voor mij was zonder twijfel (cyber)security. Net zoals vele andere developers ben ik na genoeg altijd wel geconfronteerd geweest met security op de meeste van mijn projecten. Maar dat was altijd beperkt tot het gebruik van tools en libraries die reeds aanwezig waren. Ik heb nog nooit de kans gehad om security in een project van scratch op poten te zetten – laat staan op een bredere, algemenere manier te redeneren over (cyber)security. Als ik me ergens in verdiep, wil ik graag uitvoerig de achtergrond en context bestuderen, daarom dat ik koos voor een cursus met een uitvoerige aanpak: edX Essentials Of Cybersecurity (door UWashingtonX).

De evolutie van het internet en cybersecurity

Een beetje algemene geschiedenis over cybersecurity door heen de jaren is volgens mij niet misplaatst. In het begin was er namelijk nog geen sprake van firewalls, threat analysis, honey pots, etc. We kunnen het verloop van cybersecurity in drie tijdperken indelen.

Eerst was er de mainframe computer, een computer in een zaal waarvan de input enkel manueel kon worden ingevoerd. Cybersecurity in deze tijd stond gelijk met fysieke security. De enige bedreiging bestond er namelijk uit dat een niet-geautoriseerd persoon hier zou binnendringen om mogelijks iets schadelijks te doen.

Vervolgens komen we in het tijdperk van de personal computer. Interactie tussen verschillende computers wordt vooral mogelijk door data met een fysieke drager over te brengen naar een andere computer.

Tot slot komen we in het huidige tijdperk, dat van het internet. Door het internet staan ontelbaar veel computers in verbinding met elkaar. Net zoals het gebruik van de computer door de jaren heen is veranderd, zo zijn ook het gedrag en de motivatie van hackers veranderd.

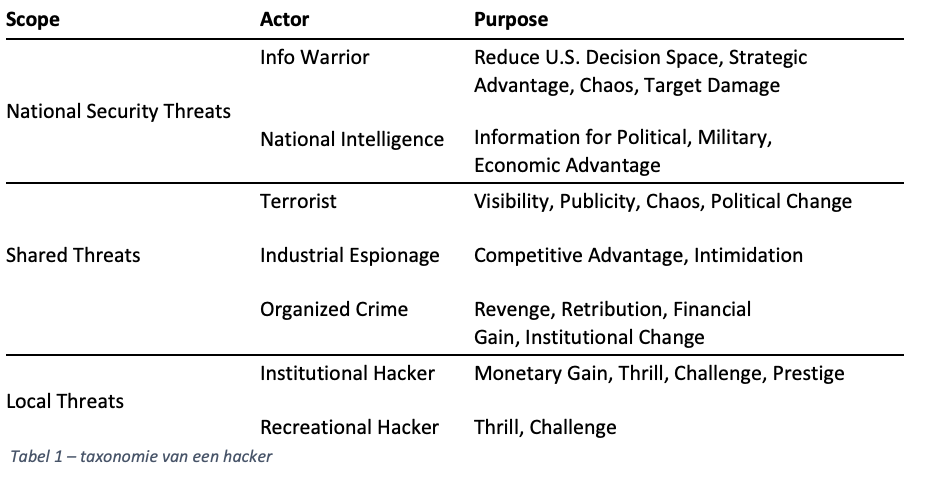

De taxonomie van een hacker

Over het algemeen kunnen hackers (en andere cybercriminelen) worden onderverdeeld in verschillende categorieën, van een “recreatieve” hacker tot een collectief dat wordt aangestuurd door een natiestaat.

Waar een hacker vroeger eerder een einzelgänger was die vooral diens potentieel wilde testen, verschuift de trend naar georganiseerde misdaad en terrorisme of zelfs cyberoorlog waarbij de ene natiestaat de andere probeert te destabiliseren door belangrijke (online) infrastructuur te ontwrichten.

Zowel de ontwikkelingen in de interactie tussen computers als de evolutie in actoren maakt dat cybersecurity een zeer complex kluwen is geworden van wetgeving, beleid, en technologie. Voeg daar nog eens het volgende contra-intuïtieve gegeven aan toe.

Niettegenstaande de computer, het internet, en cybersecurity enorm veel complexer zijn geworden, is het technisch gezien voor hackers veel makkelijker geworden om hun activiteiten te kunnen realiseren. Het gaat zelfs zo ver dat het mogelijk is om hackers in te huren om bepaalde opdrachten uit te voeren.

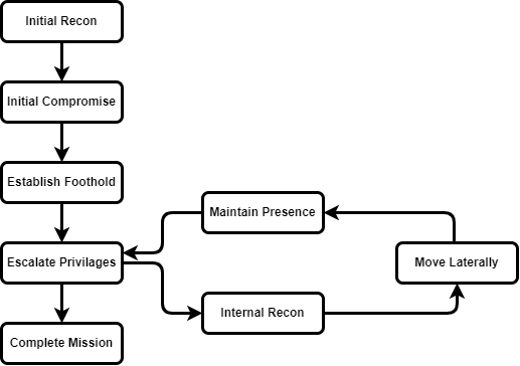

De aanpak van een hacker

Ondanks dat al deze actoren verschillende doelstellingen en motieven hebben, hanteren ze een gelijkaardige aanpak. Aan het begin van de aanval verkennen hackers het systeem op zoek naar een potentiële toegang. Ze proberen daarbij zo veel mogelijk “under the radar” te blijven en wachten geduldig af.

Vervolgens navigeren ze zorgvuldig door het systeem en eventueel gekoppelde systemen totdat ze vinden waar ze naar op zoek zijn. Daarna ontvreemden ze geleidelijk aan de gevonden informatie en blijven, indien nodig, nog een geruime tijd aanwezig. Wat me enorm verbaasde, is dat uit onderzoek naar boven is gekomen dat organisaties gemiddeld pas na ongeveer 200 dagen erachter komen dat er zich een gegevenslek heeft plaatsgevonden.

De motivatie van een hacker

Niet enkel het proces van een hacker is te schematiseren, ook diens motivatie kan worden omgezet in een beschrijvende functie. Hal Varian kwam op de proppen met een mathematische functie die de motivatie van een hacker beschrijft:

-

-

- M=f [P (v)-(c_1+ c_2 )]

-

Waarbij:

-

-

- “M” de motivatie van de hacker moet voorstellen.

- “P” staat voor de waarschijnlijkheid dat de hacker niet zal falen bij het indringen.

- “v” is dan weer de waarde die er gehecht wordt aan succes.

- “c_1″ beschrijft de kost verbonden aan de hacker.

- “c_2″en is de mogelijke consequenties voor de hacker.

-

Alhoewel deze functie nogal theoretisch is en een ver-van-mijn-bedshow lijkt, kunnen er toch een aantal conclusies uit worden getrokken wanneer we kijken naar de relatieve straffeloosheid die er heerst voor cybercriminaliteit.

De formule toont aan dat de motivatie wordt gedreven door een onvermogen om mensen verantwoordelijk te stellen voor hun daden en het feit dat een veroordeling eerder onwaarschijnlijk is. Het internet is niet gemaakt met het doel om makkelijk een digitale vingerafdruk te achterhalen.

De gevaren van het IoT

Daarnaast stijgt het aantal gebruikers op het internet gestaag. In 2023 zijn er wereldwijd al 5,3 miljard individuen die het internet gebruiken. Er wordt geschat dat ongeveer 3% van de wereldbevolking sociopatische of criminele intenties heeft. Vermenigvuldig het huidig aantal internetgebruikers met dat (theoretisch) percentage en je komt uit op een duizelingwekkend aantal van 159 miljoen potentiële cybercriminelen.

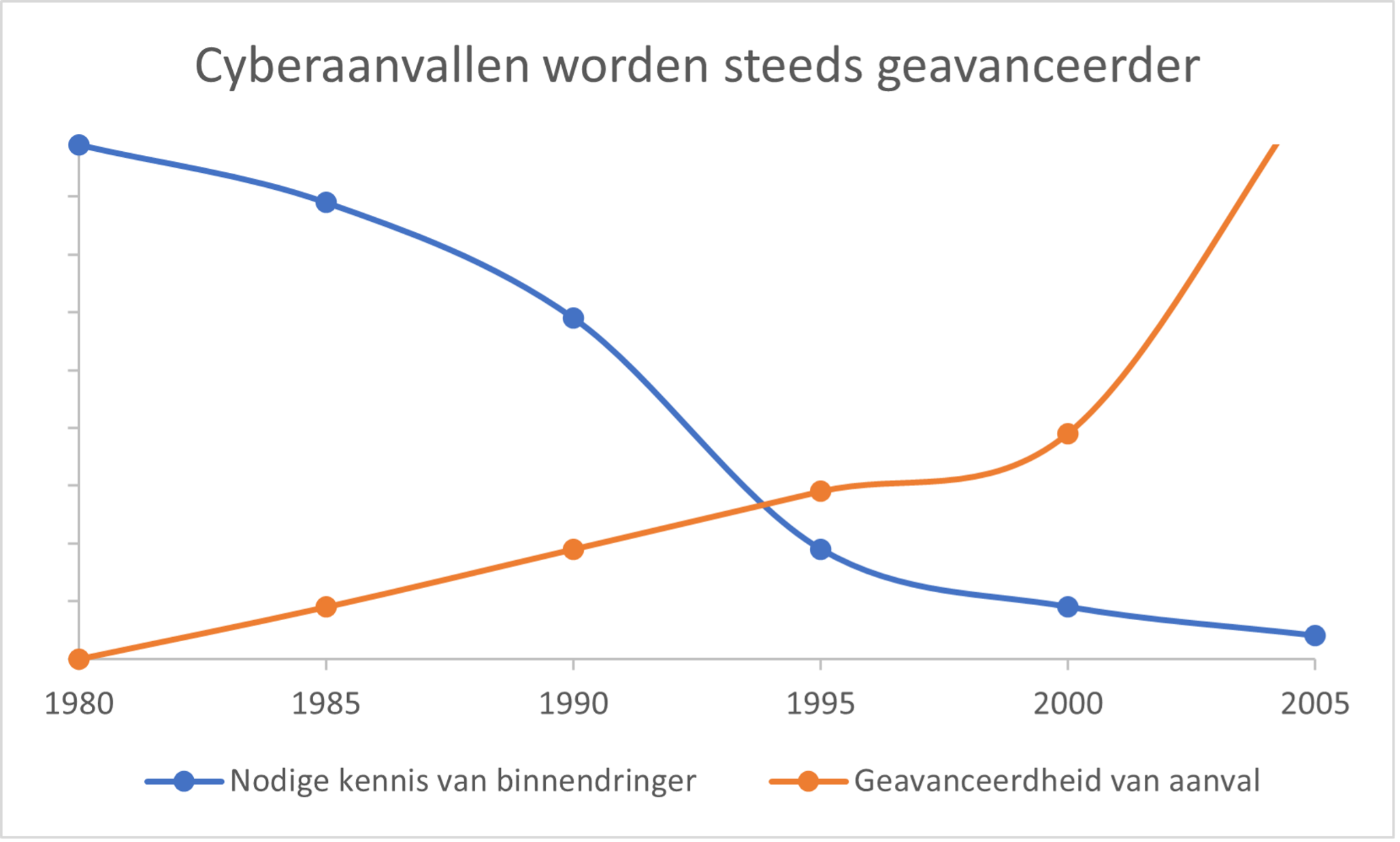

De onderstaande grafiek geeft aan dat niet enkel het aantal internet gebruikers stijgt, maar dat er een onthutsende trend is: cybercriminelen hebben steeds minder technische kennis nodig, terwijl cyberaanvallen steeds geavanceerder worden.

Er is daarom een steeds meer groeiende bezorgdheid bij experts over de exponentiële groei van het Internet of Things.

Er worden steeds meer apparaten in huis gebracht die het leven van de gebruikers moeten vergemakkelijken: de verwarming instellen, tv-programma’s opnemen, de lichten doven, etc. Eind november 2023 was er nog veel te doen in België over de Chinese omvormers van zonne-energie die nu al meer dan de helft van de markt beheersen. Het gevaar bestaat er immers uit dat die omvormers van op afstand zouden kunnen worden uitgeschakeld, wat het elektriciteitsnetwerk zou kunnen verstoren.

Niet enkel in België maar in heel veel andere landen is er door het IoT een gevaar voor kritische infrastructuur: ook in landen zoals de VS zijn er al (op zijn minst) pogingen geweest om kritische infrastructuur lam te leggen.

Nu blijkt dat we met de opkomst van het IoT ons niet enkel zorgen moeten maken over criminele activiteiten van buitenaf, we halen ook zelf apparaten in huis die onze gegevens zonder meer doorsturen naar externen – en we betalen er ook nog voor.

Uit een Ted Talk werd duidelijk dat met de opkomst van de smart home we betalen voor apparaten die (gevoelige) data ontfutselen en doorsturen naar fabrikanten. Het model van data inleveren voor gratis gebruik is al langer bekend, zoals bij Facebook. Nu blijkt dat ook de apparaten waar we wel voor betalen onze data delen. Zo deden Kashmir Hill en Surya Mattu van Gizmodo een experiment voor twee maanden. Ze installeerden in het appartement van Kashmir een aantal smart devices en er werd een router geïnstalleerd met de mogelijkheid om alle netwerk packages te loggen. Daardoor kreeg Surya een zeer gedetailleerd inzicht in de activiteiten van Kashmir: hij wist bijvoorbeeld perfect wanneer ze ging slapen en wanneer ze opstond. Zelfs wanneer er een week lang niemand aanwezig was in het appartement, werd er significante netwerkactiviteit waargenomen. Het wordt duidelijk dat we in dat geval twee keer betalen voor gebruiksgemak: met geld en met persoonlijke, soms zelfs gevoelige, data.

Het “Systems Thinking” framework

Zoals eerder werd aangekaart, is de aanpak van cybercriminelen enorm geavanceerd over de jaren. Daarbij is het ook steeds makkelijker geworden om zulke activiteiten te kunnen uitvoeren, aangezien diepe, technische kennis niet meer vereist is. Dat zorgt ervoor dat niet enkel privépersonen, maar ook (grote) bedrijven en zelfs overheden steeds meer het doelwit worden van hackers.

Daardoor is het niet langer mogelijk om cybersecurity uit te oefenen als een van de vele kennissilo’s in een organisatie. Een manier om die verschillende kennissilo’s af te breken – in de context van cybersecurity alvast – is systems thinking.

Systems thinking is een aanpak die al veel langer bestaat dan cybersecurity, maar die steeds meer tractie vindt in de discipline. De geaccepteerde definitie is dat het een een cognitieve benadering is die probeert het geheel van een systeem te bekijken door een beter begrip te krijgen van de onderdelen, hoe ze met elkaar interageren, en hoe ze elkaar beïnvloeden. Het karakteriseert zich op de volgende manieren. Er is een diep en volhardend streven naar ‘echt leren’.

Daarnaast is er de fundamentele bereidheid om fout te zijn. Als we willen doorgronden welke zwakheden een aanvaller kan uitbuiten, moeten we ervan bewust zijn dat de mentale modellen die we opbouwen niet altijd even sluitend zijn.

Tot slot is er de nood om te verifiëren: verschillende mensen, vanuit verschillende perspectieven, die verschillende delen van het systeem zien, samenbrengen en tot een gewaarwording komen wat een individu op zichzelf niet zou gewaarworden. Voor systems thinking geldt de bekende platitude eens te meer: het geheel is groter dan de som van de delen.

De aanpak kent alvast twee grote voordelen. Het is een uitstekende manier voor beleidsmakers om uit verschillende hoeken van de organisatie een degelijk beeld te krijgen van aansprakelijkheden en mogelijke kwetsbaarheden.

Daarnaast schuilt er ook een gevaar als de aanpak enkel in de technologie silo blijft. Een op technologie gerichte cybersecuritystrategie creëert in een organisatie een statische en defensieve houding, terwijl cybercriminelen een dynamisch gedrag vertonen.

De weg vinden in cybersecurity

Het is ondertussen wel duidelijk dat er een grote nood is voor een goed uitgewerkt beleid en wettelijk kader rond cybersecurity. De mate waarmee het voor criminelen mogelijk is om hun activiteiten te doen, wordt enkel maar makkelijker en hun jachtgebied wordt steeds maar groter.

Daarnaast mag het ook evident zijn dat cybersecurity niet zomaar een vaardigheid is die je kan oppikken door een cursus hier te volgen of een boek daar te lezen. Er zijn enorm veel aspecten binnen het vakgebied. Zelf kon ik er drie duidelijke stromingen uithalen: wet (conformiteit), beleid, en technologie. Het wettelijke kader rond cybersecurity is dan weer een stiel op zich met verschillende akkoorden en wetten die ook nog eens voortdurend veranderen, denk maar aan GDPR in Europa of CFAA (Computer Fraud and Abuse Act) in de Verenigde Staten.

Aangezien ik geen rechtskundige achtergrond heb, werd het snel duidelijk dat dat geen optie is voor mij. Mijn focus zal in de eerste plaats liggen op het technische aspect en hopelijk dient zich later de mogelijkheid aan om te kunnen meewerken aan het beleid. Daarover had Mike Hamilton, CISO geweest bij o.a. de stad Seattle, nog goed advies. Eerst en vooral opzoek gaan naar een goede opleiding om de basis te leren.

Daarnaast is het van vitaal belang een certificaat te behalen, want dat is voorlopig het belangrijkste bewijs van verworven skills binnen het veld.

Tot slot moeten die twee zaken broodnodig aangevuld worden met ervaring. Meemaken wat het is om in een netelige situatie te zitten of erover lezen in een boek zijn twee compleet verschillende zaken. Dat is volgens Mike de gepaste, driebenige stoel voor een carrière in cybersecurity: opleiding, certificaat, en ervaring.

Bibliografie

Endicott-Popovsky, B. (sd). Cybersecurity: The CISO’s View. Opgehaald van edx: https://www.edx.org/learn/cybersecurity/university-of-washington-cybersecurity-the-ciso-s-view?index=product&queryID=88357b4711a556699db1b1cdc48c024e&position=1&results_level=first-level-results&term=Cybersecurity%3A+The+CISO%27s+View&objectID=course-8872

Endicott-Popovsky, B. (sd). Introduction to Cybersecurity. Opgehaald van edX: https://www.edx.org/learn/cybersecurity/university-of-washington-introduction-to-cybersecurity?index=product&queryID=06326c7e6d4d7b0314168165f593f3e3&position=3&results_level=first-level-results&term=Introduction+to+Cybersecurity&objectID=course-db4c2a32-

Hill, K., & Mattu, S. (2018, april). What your smart devices know (and share) about you. Opgehaald van Ted: https://www.ted.com/talks/kashmir_hill_and_surya_mattu_what_your_smart_devices_know_and_share_about_you?utm_campaign=tedspread&utm_medium=referral&utm_source=tedcomshare

Pauwels, L. (2023, november 28). vrtnws. Opgehaald van Vlaanderen tast in het duister: geen officiële cijfers over Chinees aandeel zonne-omvormers: https://vrtnws.be/p.vL8JvdxPx

Union, I. T. (2023). ITU. Opgehaald van Statistics: https://public.tableau.com/views/Internetuse_prerelease_2023_12Sep/InternetUse01?:language=en-US&:embed=y&:embed_code_version=3&:loadOrderID=0&:display_count=y&:origin=viz_share_link